Кадр из фильма

Кадр из фильма

В связи с моим «микрофонным делом» я уже больше года живу под подпиской о невыезде, причем довольно необычной: я могу находиться в Москве, в Новосибирске и в Костромской области, и, дополнительно, имею право передвигаться по Московской, Владимирской и Ярославской областям по пути в Кострому и обратно — потому что иначе в Кострому из Москвы никак не попасть, самолеты туда не летают. Выезжать куда-либо еще можно только с разрешения судьи.

В ноябре прошлого года, на мой день рождения, моя жена Аня устроила для нас небольшую поездку в Ленинградскую область; сняла на несколько дней коттедж на озере под Выборгом. Я отпросился у судьи и мы поехали. В Санкт-Петербурге «журналисты» ждали нас с камерой на перроне Московского вокзала, прямо у вагона — обстоятельства не допускали никакого двойного толкования: они владели точной и полной информацией о наших железнодорожных билетах, знали и номер поезда и номер вагона. На «Пятом канале» вышло аж три сюжета о том, как злостный оппозиционер Волков «нарушает» свою подписку о невыезде; никаких правовых последствий это для меня не повлекло (потому что я ничего не нарушал), но было мягко говоря неприятно.

В этом году, в июле, мы поехали в очередной раз в Кострому, и, пользуясь хитрой формулировкой из подписки, по пути заночевали в уютном отеле в Московской области (по пути в Кострому — можно!). Утром под дверью номера обнаружилась наглая девушка из «Лайфньюса»; через дверь она кричала: «почему вы нарушаете подписку?! сейчас я вызову полицию и вас арестуют!». Еле-еле удалось объяснить гостиничной охране, что девушку надо выпроводить, а нас оставить в покое.

Когда ты покупаешь железнодорожный билет, все твои данные в обязательном порядке попадают в базу данных, хранящуюся в государственных структурах и охраняемую государством. Когда ты останавливаешься в гостинице и предъявляешь свой паспорт, твои данные попадают в другую базу — тоже государственную и охраняемую. Но охраняемую, как видно из моего личного опыта, не от всех. Оказывается, орган, отвечающий за безопасность государственных баз данных, умеет — и чуть ли не в режиме реального времени — сливать эти данные кому попало. В моем случае — псевдожурналистам, обслуживающим интересы политического сыска, но это как раз не так важно: если в принципе умеют сливают, значит кому угодно, при должной мотивации, сольют.

Здание ФСБ на Лубянке. Ajnj AFP/Scanpix

Орган, отвечающий за информационную безопасность в России, называется ФСБ, и хотя есть еще люди, у которых в голове есть миф про суровых и честных, неподкупных чекистов, на самом деле — это такой же прогнивший, некомпетентный, разложившийся и коррупмированный государственный бюрократический метастаз, как и все остальные. Когда тело умерло, отдельные его части жить не могут; странно было бы ожидать иного.

И вот сейчас это самое ФСБ заявляет о намерении научиться расшифровывать весь интернет-трафик на лету, в онлайн-режиме, в целях, естественно, борьбы с терроризмом. При этом называются три буквы: DPI — Deep Packet Inspection. Это технология глубокого семантического анализа содержимого пакетов данных, передаваемых по каналам связи, с целью их фильтрации. Например, с помощью DPI ведется борьба с проникновением в корпоративные сети вирусов: все сотрудники компании обычно выходят из локальной сети в большой интернет через корпоративный прокси-сервер, на котором трудится программное обеспечение DPI, выискивающее в проходящем через сервер трафике сигнатуры (характерные участки кода) вирусов и блокирующее их попадание внутрь сети.

Когда про DPI говорят спецслужбы (не обязательно ФСБ, аналогичные технологии внедряют или внедрили многие спецслужбы во многих странах мира), речь идет, как правило, об анализе трафика на предмет выявления ключевых слов, позволяющих идентифицировать потенциальных террористов. Эффективность подобного рода технических мероприятий является крайне сомнительной — автору не доводилось слышать о реальном выявлении групп террористов по ключевым словам в сообщениях, которыми они обмениваются — но это не делает их менее привлекательными. Опять же, вовсе не только ФСБ, но очень многие спецслужбы в очень многих странах мира любят обосновывать, получать и осваивать бюджеты на внедрение «технологических усовершенствований» сомнительной или нулевой эффективности под предлогом «борьбы с терроризмом».

В самом деле, можно, конечно, поставить очень мощные сервера и анализировать очень большие объемы трафика в надежде на то, что в один прекрасный миг умный DPI-софт вычленит из петабайт скачиваемых кинофильмов текстовое сообщение «Ахмед, завтра ровно в полдень ставим четыре БОМБЫ прямо в центре вокзала, чтобы ВЗРЫВАМИ убить как можно больше людей. Иван» и так раскрыть террористическую группу — но если Иван окажется чуть-чуть умнее и напишет, допустим: «Ахмед, завтра в полдень принесу бабушке четыре пирожка, как договаривались. Иван», то тут уже никакой самый умный софт не справится. Смог бы, наверное, опытный оперативник — но если весь интернет-трафик пропускать через оперативников, то придется принять на работу в ФСБ все население страны.

Что ж, все мы люди; многие ведь покупают красивые гомеопатические сахарные шарики с плацебо-эффектом, чтобы насморк прошел не за неделю, а за семь дней — вот и с DPI для борьбы с терроризмом примерно то же самое.

К сожалению, и от плацебо может быть вред (а от сахарных шариков — диабет). Если предположить, что ФСБ действительно удастся добиться полной расшифровки трафика и установки своего DPI-оборудования у всех провайдеров, нас ждет абсолютно новая информационная реальность. Ведь выборочно расшифровать и прочитать только «террористический» контент не получится — расшифруют все. А там и личная информация. А там и номера банковских карт. А там и переписка на политические темы.

Фото Reuters/Scanpix

Допустим, слово «бомба» быстро найти не удастся. Сколько времени пройдет до того, как кто-нибудь решит поискать слово «Путин» и его упоминания в негативном контексте? В конце концов, надо же выполнять план по поиску, выявлению и постановке на учет потенциальных экстремистов… А сколько времени пройдет до того, как кто-нибудь решит поискать выписки с банковских счетов? Пароли к интернет-банкам? Через неделю вся эта информация будет в ФСБ. Через две недели — в свободной продаже. Через три недели — в руках организованной преступности. Потому что она имеет понятную ценность и понятных покупателей.

Попытка дешифровать и анализировать трафик в российском интернете не приведет к победе над терроризмом. Она приведет к победе над интернетом, уничтожит самый динамично развивающийся (вопреки всему) сектор российской экономики: умрут интернет-банкинг и онлайн-торговля, загнутся продажа авиабилетов и бронирование гостиниц, тяжело придется социальным сетям и мессенджерам.

Хорошая новость, впрочем, заключается в том, что пока риск реализации такого сценария крайне невелик. Чтобы действительно расшифровать весь трафик в российском интернете ФСБ придется стать самым крупным хакером в мире. Ведь больше половины этого трафика циркулирует по защищенному протоколу HTTPS (и доля шифрованного трафика постоянно растет). При обмене данными по HTTPS стороны сначала обмениваются между собой ключами, и потом шифруют пакеты данных с помощью этих ключей. А чтобы проверить подлинность ключей — и чтобы понимать, что твой контрагент действительно тот, за кого он себя выдает — используются специальные цифровые удостоверения, сертификаты.

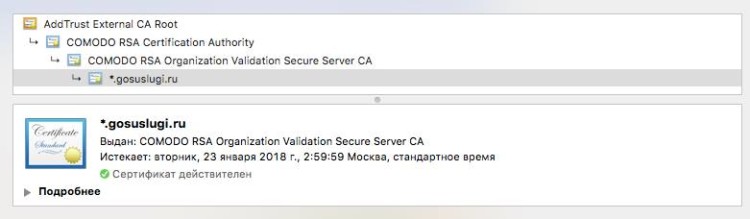

Сертификат подтверждает, что определенный ключ принадлежит определенному серверу, а проверить подлинность самого сертификата пользователь может, потому что сертификаты выдаются специальными организациями, Удостоверяющими центрами (УЦ). УЦ — это такие нотариусы в интернете; бизнес УЦ приносит им большие деньги, а всего один фальшивый сертификат навсегда подорвет доверие к УЦ и уничтожит его бизнес.

Чтобы научиться расшифровывать трафик, которым мы обмениваемся с разными серверами по протоколу HTTPS, российскому государству в лице ФСБ придется научиться подменять ключи всех этих серверов — а для этого обзавестись огромным количеством фальшивых сертификатов. Ни один коммерческий УЦ их не выдаст. Поэтому единственный путь к дешифровке трафика заключается в том, чтобы создать свой РосГосУЦ, который будет выдавать фальшивые сертификаты. Если при этом сделать так, что пользователи в целом будут принимать сертификаты этого УЦ, то путь к дешифровке трафика будет открыт.

Сейчас такого УЦ в распоряжении российского государства нет, так что в ближайшее время планы ФСБ по расшифровке трафика нереализуемы. Однако все может измениться. Стоит обратить внимание на опыт Казахстана: там государство создало собственный УЦ, и с помощью его сертификатов подписало ключи портала государственных услуг. Поэтому, казахские пользователи портала госуслуг вынуждены были — чтобы иметь возможность получать электронные госуслуги — согласиться с добавлением государственного УЦ в список доверенных; на сегодняшний день так уже сделали более 3 млн пользователей. И теперь, если этот УЦ выпустит фальшивые сертификаты для серверов Google или Facebook, а пользователь, заходя в Google или Facebook, не заметит, что соединение HTTPS установлено с использованием фальшивого сертификата (обнаружить это можно, но рядовому пользователю — не так просто), то казахские спецслужбы получат возможность расшифровать трафик.

Делают они так или нет — пока неизвестно.

На момент написания этой статьи, сертификат ключа российского портала государственных услуг был подписан одним из крупнейших и авторитетнейших мировых коммерческих УЦ Comodo.